Единая система аутентификации в локальной сети на базе Школьного сервера 4.1

Одним из камней преткновения работы в школьной сети для меня всегда являлась проблема создания и хранения логинов и паролей для пользователей сети. В нашей школе мы используем доступ в интернет по логину и паролю (организовано на базе squid) и работу с moodle. И каждый раз для нового пользователя приходилось заводить в разных службах логины и пароли. Процесс сам по себе не особо трудоемкий, но когда вы выполняете такую процедуру в n-ый раз, поневоле начинаешь думать: как бы упростить сам процесс? «Погуглив» и посоветовавшись с гуру мира Linux я пришел к выводу, что мне необходимо в моей сети работа службы LDAP.

LDAP — (англ. Lightweight Directory Access Protocol — «облегчённый протокол доступа к каталогам») — это сетевой протокол для доступа к службе каталогов X.500, разработанный IETF как облегчённый вариант разработанного ITU-T протокола DAP. LDAP — относительно простой протокол, использующий TCP/IP и позволяющий производить операции аутентификации (bind), поиска (search) и сравнения (compare), а также операции добавления, изменения или удаления записей. Обычно LDAP-сервер принимает входящие соединения на порт 389 по протоколам TCP или UDP. Для LDAP-сеансов, инкапсулированных в SSL, обычно используется порт 636.

Перечитав кучу документации и проделав жалкие попытки настроить работу LDAP в сети, я понял что моих знаний не хватает, чтобы грамотно настроить службу, даже при поддержке сообщества. Но тут мой взгляд упал на новую модификацию школьного сервера — Школьный сервер 4.1. Установив его на экспериментальной машине я был очень приятно удивлён. LDAP — работал из коробки, как и куча других необходимых служб!

А также Moodle и MediaWiki ! + единый центр управления, доступный по адресу: https://ip_adress/alt-docs/

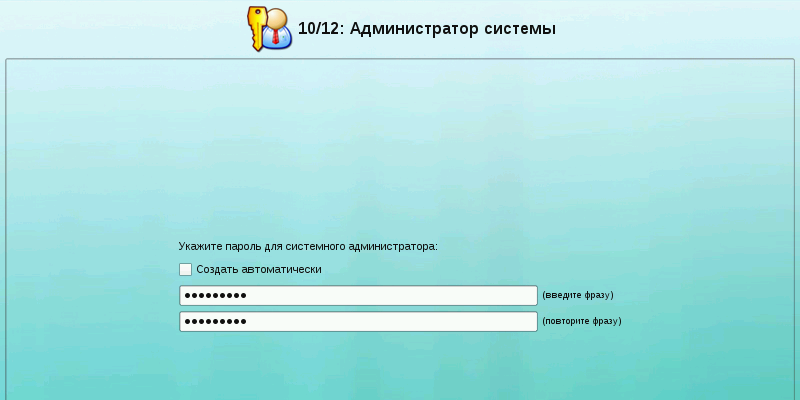

Более подробно о процессе установки операционной системы можно прочитать здесь

Создаем новых пользователей LDAP:

Для того чтобы создать нового пользователя в системе необходимо зайти в центр управления системой, используя веб-интерфейс и выполнить несложную процедуру по заполнению полей:

Настраиваем LDAP+Moodle:

Заходим с правами администратора системы в раздел Администрирования moodle и в разделе «Пользователи» выбираем «Использовать LDAP — сервер». Система сама определит все нужные параметры (!!!).

Нажимаем «Сохранить» и теперь пользователи, зарегистрированные на школьном сервере в LDAP могут пользоваться ресурсами нашего Moodle.

Настраиваем LDAP+Squid:

Контролировать доступ к ресурсам сети Интернет — одна из важнейших задач сервера. Для того, чтобы прокси сервер предоставлял доступ по логину и паролю, зарегистрированному пользователю в LDAP необходимо отредактировать файл конфигурации squid.conf (/etc/squid/squid.conf) следующим образом:

- Добавить строку: auth_param basic program /usr/lib/squid/squid_ldap_auth -b ou=People,dc=myschool,dc=ru -f (uid=%s) -h 192.168.0.1 где dc=myschool,dc=ru — параметры, указанные при установки операционной системы в настройках службы LDAP. 192.168.0.1 — адрес нашего сервера (здесь также можно использовать и доменное имя, если служба dns функционирует в вашей сети).

- Создаём acl password proxy_auth REQUIRED — показывает нашему прокси, что необходимо пропускать только тех, кто ввёл логин и пароль. А также http_access allow password — разрешаем данный acl.

- Перезапускаем squid (или при помощи центра управления системой, или командой # /etc/init.d/squid restart)

- Настраиваем браузер:

Всё готово! Теперь всю рутинную работу LDAP сделает за нас.

Дополнительный материал:

- http://freeschool.altlinux.ru/?p=1356

- http://ru.wikipedia.org/wiki/LDAP

- http://www.citforum.ru/operating_systems/linux/schema_ldap/

- http://www.linuxfocus.org/Russian/March2002/article235.shtml